Art Of Noiseの1st以前の「デビュー作」です。

引っ越しのため、回線切り替えました。mfeedのDS-Lite接続 に切り替えてみることにしました。

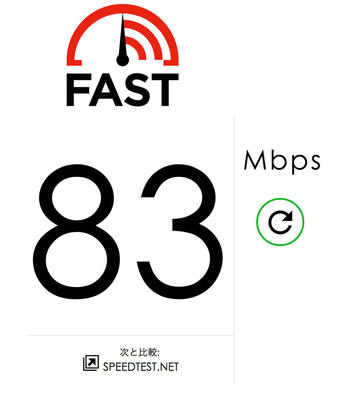

結果、80Mbps近くは出るようになったので効果はあったと思いますが、それよりRTTが極端(約30ms → 約10ms)に良くなったのでその点は予想外だったかなと思います。

またサムネイル全部壊れて、手作業で直しました。。。

きっかけはMovableType 6.3.2 → 6.3.3 のバージョンアップ。

OSのバージョンアップをするつもりだったんだけど、OSからクリアインストールして再構築した方がすっきりしそうだったんで、クリアインストールしたんですが、そのときページのナビゲーションが壊れていたことを見つけたので原因とか調べるのも面倒なんで、MovableTypeのバージョンアップしちゃえ!と。

ある程度周期でOSもMTもバージョンアップが必要ではあるのですが、いつも同じ事を繰り返している気がするんだよな。

MovableType、バージョンアップとかする度にどこかしら調子が悪くなって困りものです。

気づいたら、サムネイル画像が全滅してました。アイテムの管理ページで「ファイルが存在しないアイテム」フィルタを使ったら、ほぼ全部。。。

仕方が無いので手作業でちまちま直しました。

継続は力なり!なのか? を見て、手作業で直すしかないかな・・・と。

仮想環境で動かせるフリーのFirewall/ルータとしてはVyOSが有名ですが、SophosのFirewallもフリーで使えます。

Sophos UTM Essential Firewall

個人ユースでは上位版のUTMも使えます。Sophos XG Firewall Home Edition

XGを使った感想ですが、GUIはほぼそのままSophos SG/XG UTMと同じです。ただポリシーエディット画面など使いやすいかと言われると微妙なところです。たとえばゾーンごとのマトリクス表示から選択して絞り込みができるSonicwallだとか、ゾーンごとの表示をまとめられるFortigateだとか、そもそも機能が少なくてシンプルだったNetscreenの方が使いやすかった気がします。フィルタで絞り込みはできるのですけど一応。逆にダッシュボード画面はよくまとまっている気がします。これだけ大量かつ複雑な情報を一覧表示させているのですが、ごちゃごちゃ過ぎでもありませんしなかなかだと思います。

システムの必要要件ですが

1.5+ GHz processor (dual core+ recommended)

1 GB RAM (2GB strongly recommended)

60 GB hard disk

Bootable CD-ROM

2 or more network cards

と仮想環境であればx64CPU×2コア/RAM 2GB/HDD 60GBで動くのでラボ環境作りにはとても便利です。

ついでにハードウェア版の価格も調べてみました。(UTMの年間ライセンス込み)

Ubuntu 16.04 LTSのpostfixに「SPF判定」を組み込んでみるテスト

Postfix-policyd-spf-perlをインストール

#apt-get install postfix-policyd-spf-perl libmail-spf-perl

master.cfにspf判定を追加

#vi /etc/postfix/master.cf

main.cfのsmtpd_recipient_restrictionsにpolicy-spfを追加

#vi /etc/postfix/main.cf

Postfixで設定ファイルをリロード

# postfix reload

と手順的には難しくないです。

実際テスト環境でメールヘッダがどうなるかというと

Received-SPF: none (lab3.local: No applicable sender policy available) receiver=ns.lab.local; identity=mailfrom; envelope-from="root@lab3.local"; helo=mail.lab3.local; client-ip=10.3.1.1

という具合にReceivedヘッダの途中にReceived-SPFというヘッダが記録されてきます。

かつ、この場合SPFレコードがないホストからメールが来たため、判定がnoneとなっています。

明けましておめでとうございます。

年始早々くだらないことでハマってしまったので。

ラボ環境を作って内部だけのDNSゾーンを作ろうとしていたところ、bind9.10.3でゾーン委任がうまく動かない。

ラボ環境のDNSドメインをlab.localとして

$TTL 60

委任される側のzoneファイル

$TTL 60

普通にサブドメインのゾーン委任しているだけなのに動かない・・・

と思ったのですが、委任する側のDNSサーバにクエリを投げると、上位側のDNSサーバがforwardersで指定したサーバに聞きに行っていることがわかりました。

zone "lab.local" {

結局、サブドメインのゾーンをforwardしない設定にしてあげると、ゾーンファイル側を見てくれるようになりました。

zone "lab.local" {

type stub;forwarders {};

};

結論:サブドメインをStubで定義して、forwarders {};を入れておく。

尤も、サブドメインを委任するということは通常その上位のドメインの権威あるサーバということですから、フォワードしないというか自身の持っているゾーン以外の問い合わせに応答させることはないはず。ですので特に問題にならないかと思うのですが、今回の場合あくまでラボ環境ですので外部へのクエリをフォワードする役割と、ゾーンを持っているサーバを兼務させていることが事の原因かと。

IPv6をDisableする

net.ipv6.conf.all.disable_ipv6 = 1

NICのデバイス名を伝統的な名前に戻す(ens160 → eth0)

ln -s /dev/null /etc/udev/rules.d/80-net-setup-link.rules

GRUB_CMDLINE_LINUX="net.ifnames=0 biosdevname=0"

GRUBを書き換える

sudo grub-mkconfig -o /boot/grub/grub.cfg

キース・エマーソンが亡くなったとニュースで知った。

EL&Pのキーボード(というかオルガンとピアノとシンセサイザー)の人と言っても判らない人も多いだろうけど、ザ・ナイスの人って言ったら余計に判らないだろう。

残念ながら(年齢的に)リアルタイムでは無いのだけど、高校生の時にバンドやってた先輩の勧めで聴いてみたら、のめり込んでしまった。プログレ勢の中でもブルースやロックンロールではなく、クラシック、ジャズからの影響が色濃く当時流行りのプログレかと言われれば若干違うけど、逆に年月を経て聴いても新鮮に感じられるほど斬新な音楽だった・・・と少し褒めすぎかも知れないが。とにかく良く聴いた。

中でも彼らの中で好きな作品(アルバム)はタルカス、展覧会の絵、恐怖の頭脳改革と、一般的にみんな大好きな作品。

タルカスVIDEO

展覧会の絵VIDEO

恐怖の頭脳改革VIDEO

好きな順で書きましたが、

タルカスは2枚目のオリジナルにあたり、初の3人による合作と言える作品。非常に特徴的な4度のリフ(というかモチーフ)で始まり、タルカスという空想上の生き物というかアルバムが謎の戦車のお話になっている。個人的に一番好き。TarkusからAre You Ready,Eddy?まで一気に聴けます。

展覧会の絵はムゾルグスキーの作品を3人で演奏してしまったというライブ作品。クラシックのロックアレンジという点でも画期的だが、実はライブでちょくちょく演奏してたらブート盤が出回ってしまい、レコード会社が急遽正式にアルバム化したといった経緯のもので本人達はそれほどの思いは無かったよう。

恐怖の頭脳改革はEL&Pが自分らのレーベルを立ち上げた時のアルバム。EL&Pの中で一番に挙げる人が多い超名盤。

VIDEO

どちらかと言えば目立たない鍵盤楽器奏者の中で特に異例の存在だろう。

謹んでご冥福をお祈り致します。

RIP Keith....

余りにショックが大きく久々にここに書いてしまいました。。。

最近はFortigate一択ですね。

セキュリティに金を掛けられるならば、Paloaltoを使うとか、ログを重視と言えばCheck PointのApplianceを選ぶなど他の選択肢もあるのですがコスパ・スピード・GUI・UTMとか言った時点でFortigate一択という状況ですね。